關鍵基礎設施供應鏈安全合規之VBOS篇

背景

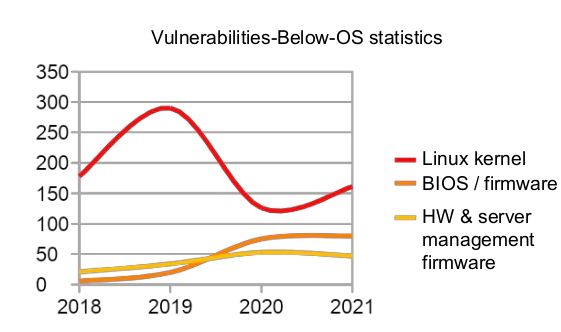

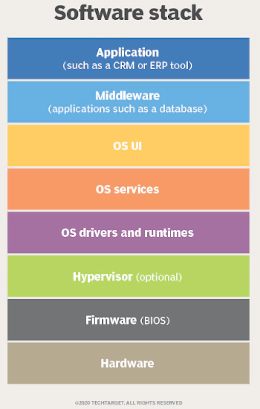

自從2000年代開始,操作系統(OS)和操作系統以下層級(Below-OS,固件和硬體)的對抗並沒有進入公眾的視野,2010年曝光的Stuxnet讓業界開始關注OS層面的安全對抗,隨著近些年BIOS固件的bootkits開始進入惡意軟體攻擊的武器庫才真正引起了業界的關注,這其中有兩個主要原因,一方面OS和OS以下層級的漏洞曝光的數量在上升:

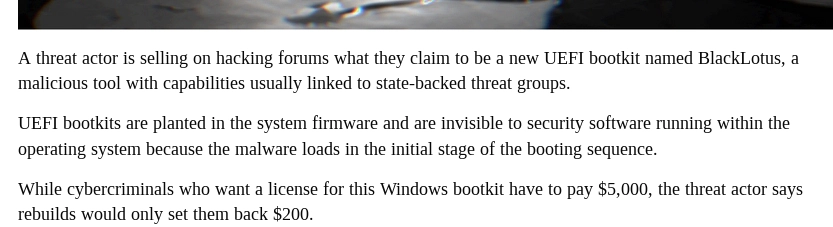

這讓攻擊者可以有更多的選擇去打造廉價的武器化框架,比如近期的黑市上可以買到5000美金的bootkits,可能還會有更物美價廉的實現:

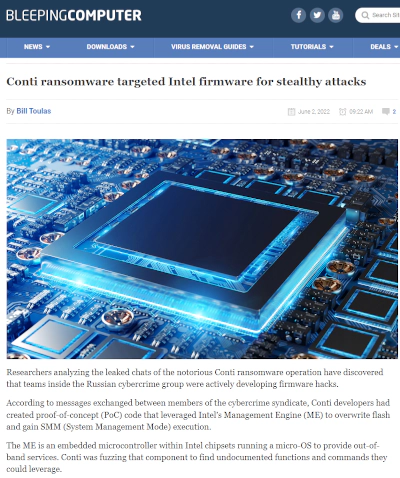

另外一方面,著名的勒索軟體組織Conti group洩漏的內部聊天記錄中明確的談到他們不僅針對傳統UEFI/SMM固件進行武器化,並已展開針對Intel CSME持久化框架的開發工作:

在這個背景下,本文對美國,歐盟和中國關於關鍵基礎設施保護中供應鏈安全中的技術指南和合規要求中OS和OS以下層級的內容進行探討。

美國 - VBOS計劃的起點

韌體的運行級別高於作業系統內核所在的RING 0級:

美國國家標準與技術研究院(NIST)早在:

- 2011年4月即發佈了NIST SP 800-147:BIOS保護指南

- 2011年12月發佈了NIST SP 800-155:BIOS完整性度量指南

- 2014年8月發佈了NIST SP 800-147B:伺服器BIOS保護指南

- 以及目前最重要的固件安全合規指南:2018年5月發佈了NIST SP 800-193:BIOS平臺固件彈性指南。

2021年5月26日,美國網路安全和基礎設施安全域(CISA)在RSA 2021大會上公開了VBOS(操作系統以下的漏洞)計劃以回應關於供應鏈安全的行政命令EO 14028,其目的是推動連同操作系統在內以及更底層元件的安全防護,雖然過去的15年固件層面的安全對抗從未停止,VBOS計劃是第一次把隱蔽戰爭放上了桌面。 2022年2月23日,美國國防部發佈美國資訊與通信技術的關鍵供應鏈評估報告以回應EO14017,報告中直接指出固件是最薄弱的環節,美國政府嚴重警告固件安全是“單點故障”的高風險區域,報告中談到了複雜的供應鏈和攻擊者優勢給用戶帶來了極大的風險。

德國

雖然並沒有像美國一樣有系統性的固件安全合規指南,德國聯邦資訊安全辦公室(簡稱BSI)多次公開的提到對開放固件的支持和跟進工作。 2019年,BSI認證了德國老牌安全廠商Genua GmbH的網路安全產品(編號:BSI-DSZ-CC-1085-2019)支援開放固件體系實現固件安全特性。 2021年10月,歐盟委員會開啟了針對消費級市場強制固件安全更新的立法程式,而對於關鍵基礎設施保護的法律中歐盟層面的NIS2和RCE擴展到德國國家層面的KRITIS(ITSIG 2.0)中了固件的長期維護和升級都必須在關鍵性基礎設施中得到保證。

中國

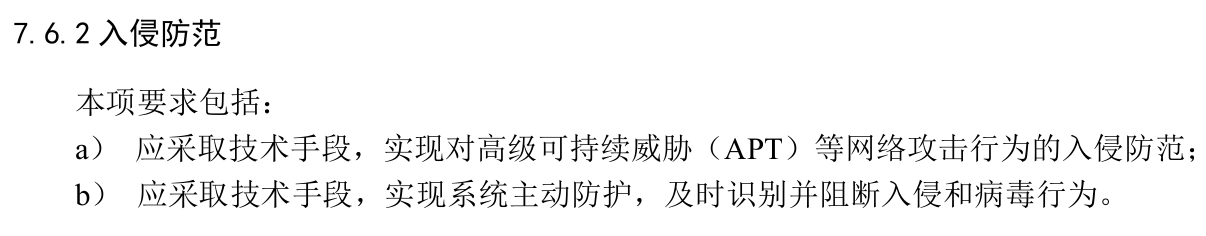

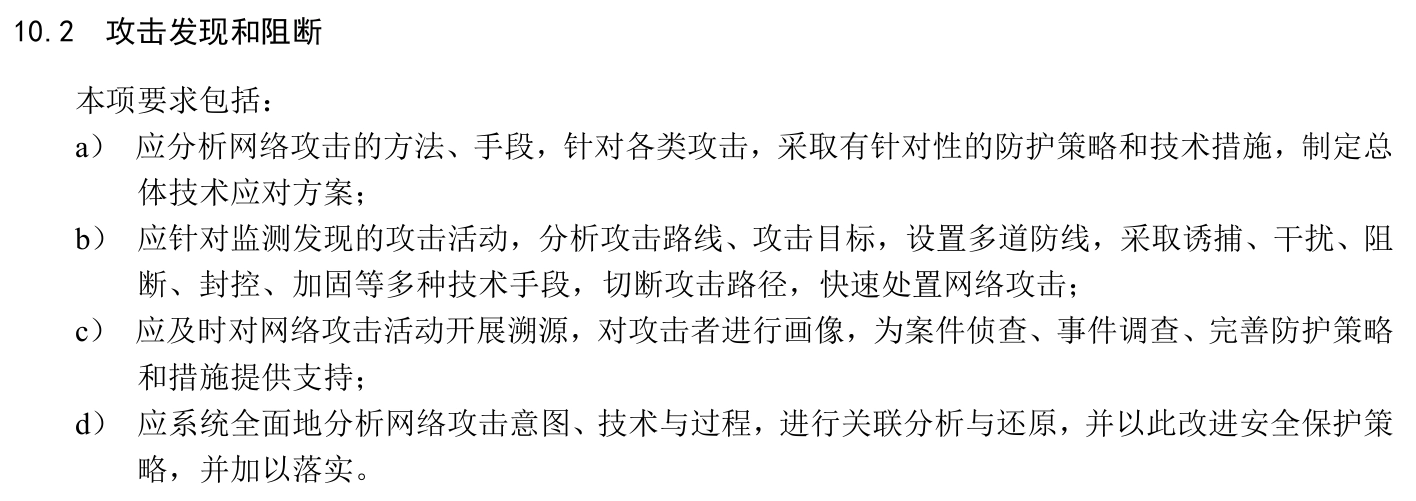

中國對於保護關鍵性基礎設施方面於2021年4月27日通過了《關鍵資訊基礎設施安全保護條例》,並於2021年9月1日實施,條例中明確定義了關鍵資訊基礎設施的範疇包括“公共通信和資訊服務、能源、交通、 水利、金融、公共服務、電子政務、國防科技工業等重要行業和領域“。 而關鍵性基礎設施高度依賴於基礎架構安全的保護。 近期通過的《資訊安全技術 關鍵資訊基礎設施安全保護要求》中雖然沒有直接談到操作系統和固件層面的技術風險和防護要求,但談到了兩個高級防護中的重要組成部分:

香港特別行政區

值得注意的是香港正在進行關鍵基礎設施網路安全防護的立法工作,目前尚且不清楚是否會涉及最小技術要求範圍。

總結

可以看出,中國,德國和美國的政府部門在關鍵基礎設施供應鏈安全的推進的方式還是有所不同,美國自從EO 14028以來都是以技術指南為中心,這為企業在技術評估和操作層面提供了參考。 歐洲設定了最低的技術要求作為強制性合規,但考慮到其他的合規比如GDPR基於風險合規的因素,企業不達到行業最佳實踐的水準下實際上會帶來更高的合規風險。 中國的策略不同於美國和歐洲,關鍵資訊基礎設施安全保護要求中包含了技術範圍和目標,具體的實際操作層面應該有其他的技術指南進行參考。 日本,新加坡,韓國等國家也有相應的關鍵基礎設施保護的合規和技術指南,這些不在本文的討論範圍。

在全球高級威脅防護的大趨勢下,基礎架構及平臺固件屬於整體防禦中核心的環節之一,從上面的公開資訊來看也是未來合規的一部分,CISO應該在繁雜的應用安全和邊界安全中抽身花一點時間去考慮如何應對未來的各國合規要求,一些不依賴合規驅動的行業比如crypto custody/exchange則需要更激進的策略去面對現在和未來的風險和威脅。

Vault Labs的工作

- Secure Firmware Development Best Practices v1.1

https://ogi-cdn.s3.us-east-2.amazonaws.com/csis/firmware-security-best-practices-v1.1.pdf

- What every CISO and security engineer should know about Intel CSME

https://hardenedvault.net/blog/2021-07-16-ciso-seceng_csme/

- VaultBoot

https://github.com/hardenedvault/vaultboot

- Firmware security technical guideline - OSFF (Open Source Firmware Foundation)

(still in progress)

- 摘要:基础架构安全弹性技术指南草案(固件安全篇)

https://hardenedvault.net/zh-cn/blog/2022-05-19-fw-guideline/

- VaultBoot: Attestation as a Service

https://hardenedvault.net/blog/2022-06-27-vaultboot-attestation/