关键基础设施供应链安全合规之VBOS篇

背景

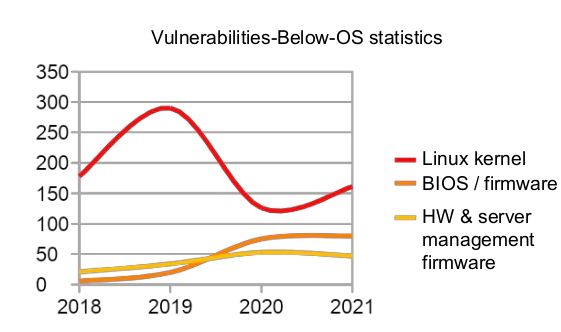

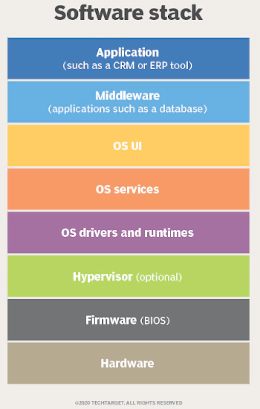

自从2000年代开始,操作系统(OS)和操作系统以下层级(Below-OS,固件和硬件)的对抗并没有进入公众的视野,2010年曝光的Stuxnet让业界开始关注OS层面的安全对抗,随着近些年BIOS固件的bootkits开始进入恶意软件攻击的武器库才真正引起了业界的关注,这其中有两个主要原因,一方面OS和OS以下层级的漏洞曝光的数量在上升:

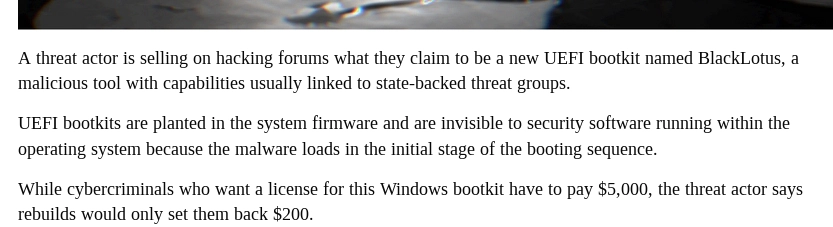

这让攻击者可以有更多的选择去打造廉价的武器化框架,比如近期的黑市上可以买到5000美金的bootkits,可能还会有更物美价廉的实现:

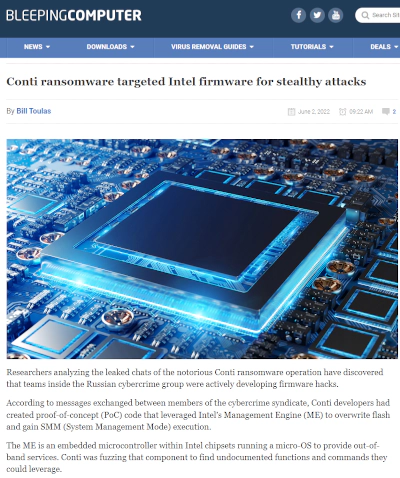

另外一方面,著名的勒索软件组织Conti group泄漏的内部聊天记录中明确的谈到他们不仅针对传统UEFI/SMM固件进行武器化,并已展开针对Intel CSME持久化框架的开发工作:

在这个背景下,本文对美国,欧盟和中国关于关键基础设施保护中供应链安全中的技术指南和合规要求中OS和OS以下层级的内容进行探讨。

美国 - VBOS计划的起点

固件的运行级别高于操作系统内核所在的RING 0级:

美国国家标准与技术研究院(NIST)早在:

- 2011年4月即发布了NIST SP 800-147:BIOS保护指南

- 2011年12月发布了NIST SP 800-155:BIOS完整性度量指南

- 2014年8月发布了NIST SP 800-147B:服务器BIOS保护指南

- 以及目前最重要的固件安全合规指南:2018年5月发布了NIST SP 800-193:BIOS平台固件弹性指南。

2021年5月26日,美国网络安全和基础设施安全局(CISA)在RSA 2021大会上公开了VBOS(操作系统以下的漏洞)计划以回应关于供应链安全的行政命令EO 14028,其目的是推动连同操作系统在内以及更底层组件的安全防护,虽然过去的15年固件层面的安全对抗从未停止,VBOS计划是第一次把隐蔽战争放上了桌面。2022年2月23日,美国国防部发布美国信息与通信技术的关键供应链评估报告以回应EO14017,报告中直接指出固件是最薄弱的环节,美国政府严重警告固件安全是“单点故障”的高风险区域,报告中谈到了复杂的供应链和攻击者优势给用户带来了极大的风险。

德国

虽然并没有像美国一样有系统性的固件安全合规指南,德国联邦信息安全办公室(简称BSI)多次公开的提到对开放固件的支持和跟进工作。2019年,BSI认证了德国老牌安全厂商Genua GmbH的网络安全产品(编号:BSI-DSZ-CC-1085-2019)支持开放固件体系实现固件安全特性。2021年10月,欧盟委员会开启了针对消费级市场强制固件安全更新的立法程序,而对于关键基础设施保护的法律中欧盟层面的NIS2和RCE扩展到德国国家层面的KRITIS(ITSIG 2.0)中了固件的长期维护和升级都必须在关键性基础设施中得到保证。

中国

中国对于保护关键性基础设施方面于2021年4月27日通过了《关键信息基础设施安全保护条例》,并于2021年9月1日实施,条例中明确定义了关键信息基础设施的范畴包括“公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务、国防科技工业等重要行业和领域”。而关键性基础设施高度依赖于基础架构安全的保护。近期通过的《信息安全技术 关键信息基础设施安全保护要求》中虽然没有直接谈到操作系统和固件层面的技术风险和防护要求,但谈到了两个高级防护中的重要组成部分:

香港特别行政区

值得注意的是香港正在进行关键基础设施网络安全防护的立法工作,目前尚且不清楚是否会涉及最小技术要求范围。

总结

可以看出,中国,德国和美国的政府部门在关键基础设施供应链安全的推进的方式还是有所不同,美国自从EO 14028以来都是以技术指南为中心,这为企业在技术评估和操作层面提供了参考。欧洲设定了最低的技术要求作为强制性合规,但考虑到其他的合规比如GDPR基于风险合规的因素,企业不达到行业最佳实践的水平下实际上会带来更高的合规风险。中国的策略不同于美国和欧洲,关键信息基础设施安全保护要求中包含了技术范围和目标,具体的实际操作层面应该有其他的技术指南进行参考。日本,新加坡,韩国等国家也有相应的关键基础设施保护的合规和技术指南,这些不在本文的讨论范围。

在全球高级威胁防护的大趋势下,基础架构及平台固件属于整体防御中核心的环节之一,从上面的公开信息来看也是未来合规的一部分,CISO应该在繁杂的应用安全和边界安全中抽身花一点时间去考虑如何应对未来的各国合规要求,一些不依赖合规驱动的行业比如crypto custody/exchange则需要更激进的策略去面对现在和未来的风险和威胁。

Vault Labs的工作

- Secure Firmware Development Best Practices v1.1

https://ogi-cdn.s3.us-east-2.amazonaws.com/csis/firmware-security-best-practices-v1.1.pdf

- What every CISO and security engineer should know about Intel CSME

https://hardenedvault.net/blog/2021-07-16-ciso-seceng_csme/

- VaultBoot

https://github.com/hardenedvault/vaultboot

- Firmware security technical guideline - OSFF (Open Source Firmware Foundation)

(still in progress)

- 摘要:基础架构安全弹性技术指南草案(固件安全篇)

https://hardenedvault.net/zh-cn/blog/2022-05-19-fw-guideline/

- VaultBoot: Attestation as a Service

https://hardenedvault.net/blog/2022-06-27-vaultboot-attestation/